Migliaia di app malware per Android utilizzano la compressione APK nascosta per eludere il rilevamento

Gli autori delle minacce utilizzano file APK (Android Package) con metodi di compressione sconosciuti o non supportati per evitare l’analisi del malware.

Questo è secondo i risultati di Zimperium, che ha trovato 3.300 artefatti che sfruttano questi algoritmi di compressione in natura. 71 dei campioni selezionati possono essere caricati sul sistema operativo senza problemi.

Non ci sono prove che le app fossero disponibili sul Google Play Store in qualsiasi momento, il che indica che le app sono state distribuite con altri mezzi, solitamente tramite app store non attendibili o ingegneria sociale per indurre le vittime a scaricarle.

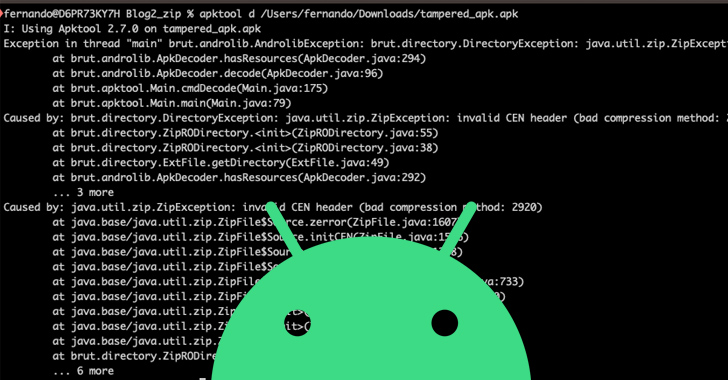

Gli APK “utilizzano un metodo che limita la capacità di decompilare un’applicazione a un gran numero di strumenti, riducendo così le possibilità di analisi”, secondo il ricercatore di sicurezza Fernando Ortega. Egli ha detto. “Per fare ciò, l’APK (che è fondamentalmente un file ZIP) utilizza un metodo di decompressione non supportato.”

Il vantaggio di questo approccio è che può resistere ai decompilatori, pur essendo in grado di installarlo su dispositivi Android la cui versione del sistema operativo è superiore ad Android 9 Pie.

La società di sicurezza informatica con sede in Texas ha affermato di aver avviato la propria analisi dopo che a posta Da Joe Security su X (precedentemente Twitter) nel giugno 2023 circa apk che ha mostrato questo comportamento.

I pacchetti Android utilizzano il formato ZIP in due modalità, una senza compressione e l’altra utilizzando l’algoritmo DEFLATE. Il problema cruciale qui è che i file APK compressi utilizzando metodi di compressione non supportati non sono installabili su telefoni con versioni di Android inferiori alla 9, ma funzionano correttamente su versioni successive.

Inoltre, Zimperium ha scoperto che gli autori di malware corrompono anche gli APK con nomi di file superiori a 256 byte e file AndroidManifest.xml alterati per causare arresti anomali negli strumenti di analisi.

La divulgazione arriva settimane dopo che Google ha rivelato che gli attori delle minacce stanno sfruttando una tecnica chiamata vulnerabilità per eludere il rilevamento di malware nel Play Store e prendere di mira gli utenti Android.

“Esploratore. Scrittore appassionato. Appassionato di Twitter. Organizzatore. Amico degli animali ovunque.”