Milioni di siti WordPress ricevono un aggiornamento forzato per correggere un ulteriore difetto nei plugin

Getty Images

Milioni di siti WordPress hanno ricevuto un aggiornamento forzato nell’ultimo giorno per correggere una vulnerabilità critica in un plug-in chiamato UpdraftPlus.

La patch obbligatoria è arrivata su richiesta degli sviluppatori UpdraftPlus a causa della gravità della vulnerabilità, consentendo agli abbonati, ai clienti e ad altri non attendibili di scaricare il database del sito purché dispongano di un account sul sito compromesso. I database spesso contengono informazioni riservate sui clienti o sulle impostazioni di sicurezza del sito, lasciando milioni di siti vulnerabili a gravi violazioni dei dati che perdono password, nomi utente, indirizzi IP e altro ancora.

Brutti risultati, facili da sfruttare

UpdraftPlus semplifica il processo di backup e ripristino dei database dei siti Web ed è il plug-in di pianificazione online più utilizzato per il sistema di gestione dei contenuti di WordPress. Semplifica il backup dei dati su Dropbox, Google Drive, Amazon S3 e altri servizi cloud. I suoi sviluppatori affermano anche che consente agli utenti di pianificare backup regolari ed è più veloce e utilizza meno risorse del server rispetto ai plug-in WordPress concorrenti.

“Questo bug è molto facile da sfruttare, con alcuni pessimi risultati se viene sfruttato”, ha affermato Mark Monpass, il ricercatore di sicurezza che ha scoperto la vulnerabilità e ha informato gli sviluppatori di plugin. “Ha consentito agli utenti con privilegi bassi di scaricare i backup dei siti, che includono backup di database non elaborati. Gli account con privilegi bassi possono significare molte cose. Abbonati regolari, clienti (sui siti di e-commerce, ad esempio), ecc.”.

Monpass, un ricercatore della società di sicurezza dei siti Web Jet, ha affermato di aver scoperto la vulnerabilità durante un audit di sicurezza del plug-in e di aver fornito dettagli agli sviluppatori di UpdraftPlus martedì. Il giorno dopo, gli sviluppatori hanno pubblicato una correzione e hanno deciso di forzarne l’installazione su siti WordPress su cui era installato il plug-in.

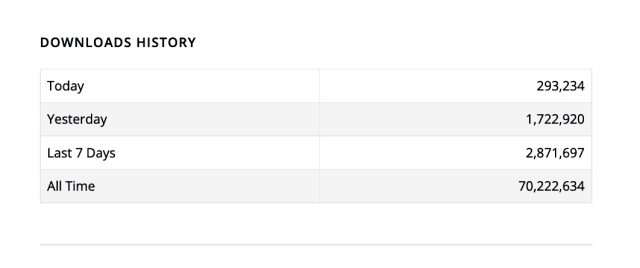

Statistiche fornite da WordPress.org mostrare Giovedì 1,7 milioni di siti hanno ricevuto l’aggiornamento e più di 287.000 altri lo avevano installato al momento della stampa. WordPress afferma che il plug-in ha più di 3 milioni di utenti.

Nel rivelare la vulnerabilità giovedì, UpdraftPlus libri:

Questo difetto consente a qualsiasi utente connesso a un’installazione di WordPress con un UpdraftPlus attivo di esercitare il privilegio di scaricare un backup esistente, un privilegio che dovrebbe essere limitato solo agli utenti amministrativi. Ciò è stato possibile a causa della perdita delle autorizzazioni per il controllo del codice relativo al controllo dello stato corrente del backup. Ciò ha consentito di ottenere un identificatore interno altrimenti sconosciuto che potrebbe quindi essere utilizzato per superare il processo di verifica sull’autorizzazione al download.

Ciò significa che se il tuo sito WordPress consente agli utenti non attendibili di accedere a WordPress e se disponi di un backup esistente, è probabile che tu sia vulnerabile a un utente tecnicamente esperto che sta cercando di scaricare il backup corrente. I siti interessati sono a rischio di perdita/furto di dati da parte di un utente malintenzionato che accede a una copia del backup del tuo sito, se il tuo sito contiene qualcosa che non è pubblico. Dico “tecnicamente esperto” perché a quel punto non è stata fornita alcuna prova generale su come sfruttare questo exploit. In questo momento, ti affidi a un hacker che sta effettuando il reverse engineering delle modifiche nell’ultima versione di UpdraftPlus per risolvere questo problema. Tuttavia, non dovresti assolutamente fare affidamento su questa questione che richiede tempo, ma aggiorna immediatamente. Se sei l’unico utente del tuo sito WordPress, o se tutti i tuoi utenti sono fidati, non sei a rischio, ma ti consigliamo comunque di aggiornare in ogni caso.

“Esploratore. Scrittore appassionato. Appassionato di Twitter. Organizzatore. Amico degli animali ovunque.”